Datensicherungskonzept

Grundlagen des Datensicherungskonzepts nach BSI-Grundschutz

Was ist ein Datensicherungskonzept und warum brauchen Unternehmen es?

Im digitalen Zeitalter sind Daten eines der wertvollsten Güter eines Unternehmens. Der Verlust wichtiger Geschäftsinformationen durch Hardware-Fehler, Cyberangriffe oder menschliches Versagen kann gravierende Folgen haben, die von finanziellen Schäden bis hin zu schweren Reputationsverlusten reichen. Um diesen Risiken zu begegnen, benötigen Unternehmen ein Datensicherungskonzept – ein strukturierter Plan zur Sicherung und Wiederherstellung ihrer Daten.

Laut dem BSI-Grundschutz-Kompendium ist ein Datensicherungskonzept ein zentraler Bestandteil der Informationssicherheit und schützt vor verschiedenen Bedrohungen, einschließlich:

- Technischen Störungen (z. B. Hardware-Fehler),

- Menschlichen Fehlern (z. B. versehentliches Löschen von Daten),

- Cyberangriffen (z. B. Ransomware).

Ohne eine ordnungsgemäße Datensicherung und Wiederherstellungsstrategie kann ein Unternehmen im Ernstfall schnell handlungsunfähig werden.

BSI-Grundschutz: Baustein CON.3 Datensicherungskonzept

Der Baustein CON.3 Datensicherungskonzept des BSI-Grundschutzes definiert Anforderungen und Empfehlungen, wie Unternehmen ihre Daten systematisch sichern und für den Ernstfall wiederherstellen können. Diese Vorgaben helfen dabei, eine widerstandsfähige IT-Landschaft zu schaffen und sensible Informationen vor Datenverlust oder -beschädigung zu schützen.

Basisanforderungen:

Die Basisanforderungen bilden das Fundament eines jeden Datensicherungskonzepts und sollten in jedem Unternehmen unabhängig von Größe oder Branche implementiert werden:

- Sicherungsstrategie festlegen: Es ist wichtig, eine Strategie zu entwickeln, die beschreibt, welche Daten wie oft gesichert werden und wie lange sie aufbewahrt werden sollen.

- Backup-Routinen einführen: Regelmäßige Backups sollten automatisiert und zeitlich abgestimmt erfolgen. Dabei sollten auch Abhängigkeiten zwischen Systemen berücksichtigt werden, um sicherzustellen, dass im Ernstfall alle erforderlichen Daten wiederhergestellt werden können.

- Medienauswahl und Speichermedien festlegen: Unternehmen sollten auf mehrere Medien und Technologien setzen, um sicherzustellen, dass keine Abhängigkeit von einem einzelnen Speichersystem besteht.

- Aufbewahrungsfristen und -orte definieren: Bestimmte Daten müssen aufgrund gesetzlicher Vorschriften über einen festgelegten Zeitraum gesichert und aufbewahrt Dies umfasst nicht nur digitale Backups, sondern auch physische Speicherorte, die vor externen Gefahren (z. B. Feuer, Wasser) geschützt sind.

Standardanforderungen:

Zusätzlich zu den Basisanforderungen gibt es Standardanforderungen, die bei komplexeren IT-Umgebungen oder höherem Schutzbedarf relevant sind. Diese Anforderungen betreffen sowohl die Sicherung als auch die Verwaltung der gesicherten Daten:

- Verschlüsselung der Backups: Um die Vertraulichkeit der Daten sicherzustellen, müssen Backups verschlüsselt werden – insbesondere, wenn sie auf externen Speicherorten oder in der Cloud gespeichert werden.

- Redundanz sicherstellen: Um Datenverlust zu vermeiden, sollten Backups auf mehreren Speichermedien abgelegt und an unterschiedlichen Standorten aufbewahrt werden. Hier kommt das 3-2-1-Prinzip ins Spiel.

- Integrität der Backups prüfen: Unternehmen sollten regelmäßig Tests durchführen, um sicherzustellen, dass Backups vollständig sind und fehlerfrei wiederhergestellt werden können.

- Rechenschaftspflicht: Unternehmen müssen nachweisen können, dass sie geeignete Maßnahmen getroffen haben, um den Verlust von personenbezogenen Daten zu verhindern. Eine dokumentierte „Backup & Recovery-Strategie“ ist ein solcher Nachweis.

Das 3-2-1-Prinzip: Ein bewährtes Vorgehen

Das 3-2-1-Prinzip ist eine der effektivsten Strategien zur Sicherstellung, dass Unternehmen ihre Daten umfassend schützen können. Es empfiehlt, dass Unternehmen:

- 3 Kopien ihrer Daten aufbewahren (1 Original und 2 Backups),

- 2 verschiedene Speichermedien nutzen (z. B. lokale Festplatten und Cloud-Speicher),

- 1 Kopie an einem externen Standort sichern, um im Falle eines physischen Schadens am Hauptstandort gerüstet zu sein.

Durch die Anwendung des 3-2-1-Prinzips wird ein redundanter Schutz gegen die häufigsten Ursachen für Datenverlust gewährleistet, darunter Hardware-Ausfälle, Cyberangriffe und Naturkatastrophen.

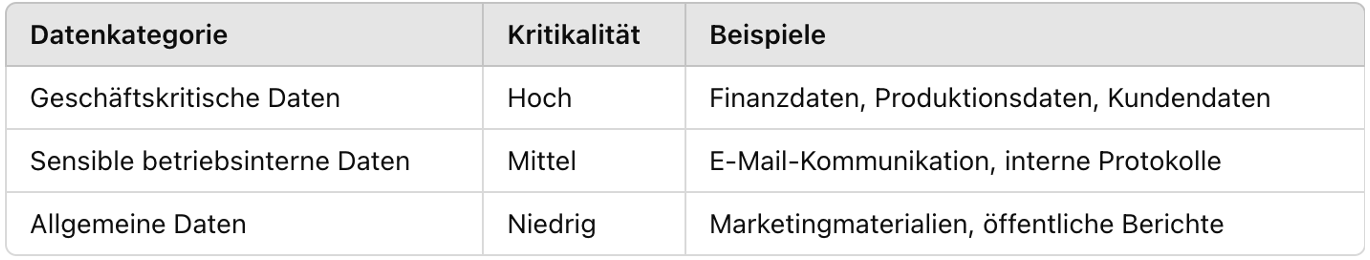

Praxisbeispiele: Klassifizierung von Daten

Nicht alle Daten eines Unternehmens sind gleich wichtig. Um effizient zu sichern, sollten Unternehmen ihre Daten nach Kritikalität klassifizieren. Hier eine Beispiel-Tabelle, die zeigt, wie Unternehmen Daten priorisieren können:

Die Klassifizierung hilft dabei, die Ressourcen für die Datensicherung effizient zu verteilen und sicherzustellen, dass im Ernstfall die wichtigsten Daten zuerst wiederhergestellt werden können.

Tipp:

Auch die Bereinigung von Speicherorten im Netzwerk und/oder auf lokalen Systemen führt dazu, dass kein unnötiger Datenmüll gesichert wird und verkürzt die Widerherstellung von Systemen / Daten aus dem Backup.

Sicherungsmedien: Welche Optionen stehen zur Verfügung?

Unternehmen können auf eine Vielzahl von Technologien und Medien zur Sicherung ihrer Daten zurückgreifen:

- Lokale Speicher: Festplatten oder NAS-Systeme bieten schnelle Sicherungsmöglichkeiten, sind jedoch anfällig für physische Schäden oder Angriffe.

- Cloud-Speicher: Cloud-Dienste bieten Flexibilität und Standortunabhängigkeit, aber hier müssen auch Datenschutz- und Sicherheitsaspekte wie Verschlüsselung und Zugriffsrechte beachtet werden.

- Bandlaufwerke: Klassische Datenträger für Langzeitarchivierungen, bieten hohe Kapazitäten bei geringen Kosten, sind jedoch langsamer und komplizierter in der Wiederherstellung.

Online-Datensicherung: Voraussetzungen und Anforderungen

Die Online-Datensicherung bietet Unternehmen eine effiziente Möglichkeit, Daten kontinuierlich zu sichern und bei Bedarf schnell wiederherzustellen. Dennoch bringt sie spezifische Anforderungen mit sich, um Sicherheit und Effizienz zu gewährleisten.

Kernanforderungen aus CON.3.A9:

- Sichere Übertragungswege:

Daten, die online gesichert werden, müssen über verschlüsselte Kanäle wie VPN oder TLS übertragen werden, um Abhör- und Manipulationsrisiken zu minimieren.

- Authentifizierungsmechanismen:

Zugriff auf die Online-Datensicherung sollte nur autorisierten Personen erlaubt sein. Zwei-Faktor-Authentifizierung (2FA) ist hier eine wichtige Schutzmaßnahme.

- Datenschutzkonformität:

Bei der Online-Sicherung personenbezogener Daten sind die Vorgaben der DSGVO strikt einzuhalten. Dazu gehört auch die Berücksichtigung des Speicherorts der Daten, da bei Cloud-Lösungen oft ausländische Server genutzt werden.

- Regelmäßige Integritätsprüfungen:

Die Datenintegrität muss regelmäßig überprüft werden, um sicherzustellen, dass die gesicherten Daten vollständig und unverändert sind.

- Speicherorte und Verschlüsselung:

Die gesicherten Daten sollten sowohl während der Übertragung als auch im Ruhezustand verschlüsselt sein.

- Vertragswerk: wie bspw. ein Vertrag zur Auftragsverarbeitung und SLA insbesondere auf Verfügbarkeit

Das Konzept des Immutable Backups

Ein immutable Backup (unveränderbares Backup) ist eine moderne Ergänzung, die sicherstellt, dass gesicherte Daten weder manipuliert noch gelöscht werden können. Dies ist besonders relevant im Kampf gegen Ransomware.

Vorteile eines Immutable Backups:

- Manipulationsschutz: Daten sind nach der Sicherung unveränderbar.

- Ransomware-Resistenz: Selbst, wenn Angreifer Zugriff auf Ihr Netzwerk erlangen, bleibt die Backup-Kopie unversehrt.

- Rechtssicherheit: Immutable Backups erfüllen oft regulatorische Anforderungen, z. B. nach DSGVO oder ISO 27001.

Wie setzt man Immutable Backups um?

- WORM-Technologie (Write Once, Read Many): Speichersysteme, die Daten einmalig schreiben und mehrfach lesen können.

- Cloud-Lösungen: Anbieter für Online-Backups bieten teilweise Funktionen für unveränderbare Backups an.

- Retention-Locks: Definieren Sie feste Aufbewahrungsfristen, während derer Daten nicht gelöscht werden können.

Umsetzbare Tipps zur Datensicherung

- Automatisierte Backups: Stellen Sie sicher, dass alle wichtigen Systeme und Daten regelmäßig und automatisch gesichert werden, um menschliche Fehler zu vermeiden.

- Backup-Verschlüsselung: Insbesondere, wenn personenbezogene Daten gesichert werden, sollten diese verschlüsselt werden, um Datenschutzanforderungen nach DSGVO gerecht zu werden.

- Offsite-Backups: Um gegen physische Schäden am Unternehmensstandort gewappnet zu sein, sollten mindestens eine Kopie der Daten außerhalb des Standorts gespeichert werden.

- Regelmäßige Wiederherstellungstests: Backups sollten regelmäßig auf ihre Integrität getestet werden. Nur so lässt sich sicherstellen, dass die gesicherten Daten im Ernstfall auch wiederhergestellt werden können.

Vorschau zum nächsten BLOG: Recovery

Ein Datensicherungskonzept ist nur so gut wie die Fähigkeit, die gesicherten Daten im Ernstfall wiederherzustellen. Im nächsten Teil unserer Blog-Reihe geht es daher um die Wichtigkeit von Recovery-Strategien. Was passiert, wenn Ihr System ausfällt? Welche Schritte sind notwendig, um den Betrieb schnell und sicher wieder aufzunehmen?

Fazit:

Datensicherung als Grundlage für Sicherheit und Datenschutz

Ein robustes Datensicherungskonzept ist nicht nur eine Sicherheitsmaßnahme, sondern auch ein wichtiger Bestandteil der Datenschutz-Compliance. Unternehmen, die personenbezogene Daten verarbeiten, sind gesetzlich verpflichtet, diese Daten zu schützen und bei Bedarf wiederherzustellen. Dies ist nicht nur ein Aspekt der IT-Sicherheit, sondern auch eine Grundvoraussetzung zur Einhaltung der Datenschutzgrundverordnung (DSGVO).

Ein gut durchdachtes Datensicherungskonzept schützt nicht nur vor Datenverlust, sondern gewährleistet auch, dass personenbezogene Daten im Sinne der DSGVO sicher verarbeitet und bei Bedarf gelöscht oder wiederhergestellt werden können. Unternehmen, die ihre Datensicherungsstrategien entsprechend den Anforderungen des BSI-Grundschutzes umsetzen, sind daher nicht nur technisch, sondern auch rechtlich auf der sicheren Seite.

Sie benötigen Unterstützung?

Kontaktieren Sie uns.

Tel.: 04621 5 30 40 50

E-Mail: mail@konzept17.de

Sie sind auf der Suche nach einer Mustervorlage, zur Überwindung von „Schreibblockaden“?

Dann schauen Sie gerne in unserem Shop vorbei

Mustervorlage Datensicherungskonzept »

19. November 2024